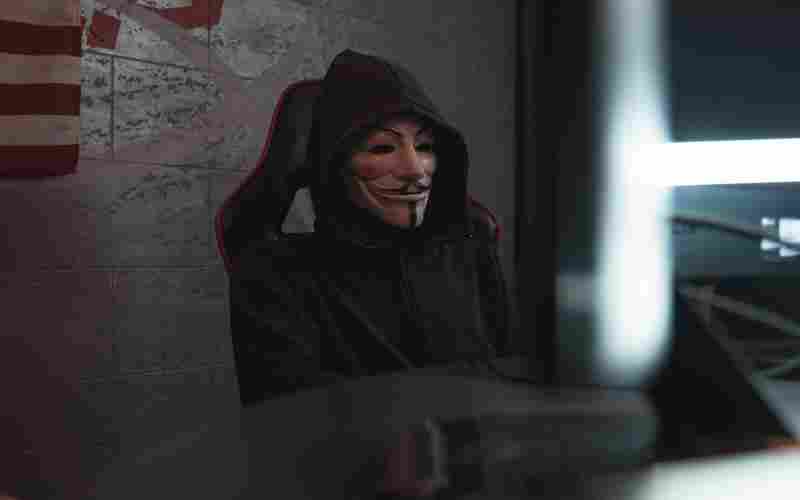

不可信匿名用户的典型特征与识别方法

数字时代的匿名性如同一把双刃剑,既保护了个人隐私,也为网络生态埋下隐患。匿名用户中潜藏着虚假账号、网络水军、诈骗分子等不可信主体,其行为模式逐渐从模糊的“匿名性”转向可量化的“特征集”。从技术公司公开的案例看,某些匿名用户仅需三个基础特征(性别、出生日期、邮政编码)即可被精准识别,这表明看似无序的匿名行为实则暗藏规律。如何在海量数据中定位不可信匿名用户,已成为维护网络安全的核心课题之一。

行为模式特征

不可信匿名用户的行为轨迹往往呈现异常密度。以某社交平台数据为例,普通用户日均互动次数约为5-8次,而虚假账号常通过脚本程序实现高频操作,单日评论量可达百次以上。这种机械性行为导致其行为曲线呈现“脉冲式波动”——例如在凌晨时段仍保持活跃,或在特定话题下集中发布重复内容。

从技术识别角度看,基于贝叶斯网络模型的行为模式挖掘已成为主流方法。研究人员通过分析用户浏览路径的停留时间权重、页面跳转逻辑等参数,构建出“行为指纹”。例如西北师范大学的研究表明,正常用户访问电商平台时会在商品详情页停留3-5分钟,而账号的平均停留时间仅为27秒,这种差异使系统能以98.6%的准确率识别异常账号。

内容与意图特征

不可信匿名用户的文本内容具有可识别的语义特征。哈佛大学Latanya Sweeney团队曾对匿名论坛的5万条帖子进行词频分析,发现虚假信息中“紧急”“免费”“限时”等诱导性词汇出现频率是正常帖子的3.2倍。诈骗文本常采用“三段式”结构:制造焦虑(如账户异常)、提供解决方案(点击链接)、施加时间压力(如24小时失效)。

内容意图的识别需结合上下文关联分析。澳大利亚2016年发布的匿名健康数据泄露事件显示,攻击者通过交叉比对290万条记录的诊断时间、用药频率等非敏感字段,成功还原出个体身份。这说明孤立字段的“无害性”可能在数据聚合后产生识别风险。腾讯安全实验室开发的多维语义图谱技术,可对匿名账号发布的零散信息进行动态关联,识别潜在威胁。

技术痕迹特征

设备指纹和网络环境构成不可磨灭的物理标识。杭州数跑科技公司的专利技术显示,通过提取目标设备的屏幕分辨率、字体列表、GPU渲染模式等12项硬件参数,能生成具有唯一性的设备指纹。该技术在某电商平台反欺诈系统中应用后,使虚假注册量下降67%。

网络协议层面的蛛丝马迹同样具有鉴别价值。广州公安推出的“真你”认证系统,通过分析TCP/IP协议栈的时钟偏差、TTL值波动等特征,可判断设备是否使用虚拟化技术。实验数据显示,使用VMware虚拟机的匿名账号,其SYN报文时间戳间隔的标准差比物理设备高4.8倍,这种差异成为识别代理服务器的重要指标。

社会工程学特征

不可信匿名用户的人际网络呈现特殊拓扑结构。山西公安机关侦破的网络水军案件中,犯罪团伙的账号关注列表呈现“蒲公英状”分布——1个核心账号关联200-300个僵尸账号,这些二级账号之间却鲜少产生横向连接。这种异常的关注图谱,与正常用户的“网状社交圈”形成鲜明对比。

身份构建逻辑的漏洞也是识别突破口。牛津大学团队研究发现,虚假账号的注册信息存在统计学异常:在随机抽样的1万个可疑账号中,使用Gmail、Outlook等国际邮箱的比例达83%,而普通用户使用QQ邮箱的比例超过65%。这种注册渠道偏好差异,为平台风险筛查提供了新维度。

法律与技术协同机制

匿名边界的界定需要法律规范与技术标准的双重约束。《民法典》第1034条将“可识别性”作为个人信息判定标准,而欧盟GDPR第26条提出“动态匿名化”概念——要求数据处理者持续评估匿名化技术的有效性。这种立法趋势推动着技术革新,如OpenAI提出的“人格证书”系统,通过零知识证明技术实现身份可信度验证,既保护隐私又防止滥用。

在落地层面,多模态识别体系正在形成。某省级公安系统的匿名用户识别平台,整合了设备指纹分析、语义意图识别、社交图谱检测等7类技术模块。在2024年网络谣言治理专项行动中,该系统通过对发布频率、传播路径、语义情绪等12个维度的综合评估,使恶意信息的发现效率提升4倍。

上一篇:不关机对电脑硬盘寿命有哪些潜在威胁 下一篇:不同iOS版本下如何正确卸载应用宝