如何在Linux系统中为不同用户配置独立开机密码

在当今多用户共享的Linux环境中,系统管理员面临的核心挑战之一是如何确保每个用户拥有独立的身份验证机制。尤其在服务器运维、企业级应用场景中,为不同用户配置专属开机密码不仅能实现权限隔离,更是构建纵深防御体系的基础环节。通过合理的账户管理与安全策略配置,可有效防范未授权访问和数据泄露风险。

用户账户创建与管理

Linux系统通过useradd命令创建用户账户时,系统自动生成唯一的用户ID(UID)和主目录。执行`sudo useradd -m username`创建新用户后,通过`passwd username`指令设置登录密码,此时生成的加密密码将存入/etc/shadow文件。该文件采用SHA-512算法加密存储密码,每个用户对应独立密文,确保密码不可逆推导。

用户权限划分需遵循最小特权原则。通过`usermod -aG groupname username`将用户加入指定用户组,结合`chmod`和`chown`命令控制文件访问权限。例如将开发团队用户归入dev组,并设置项目目录权限为770,既保证组内协作又防止跨组访问。

GRUB引导程序安全加固

系统启动阶段的GRUB菜单是潜在攻击入口。编辑/etc/grub.d/40_custom文件添加超级用户密码,执行`grub-mkpasswd-pbkdf2`生成PBKDF2加密密码,更新GRUB配置后重启生效。此操作强制要求输入密码才能修改启动参数,防止恶意用户通过恢复模式绕过登录验证。

针对物理服务器环境,建议在BIOS层面设置启动密码并禁用USB启动选项。云服务器场景下,则需配置安全组规则限制SSH端口访问IP范围,避免暴力破解攻击。某金融企业案例显示,双重认证机制使未授权登录尝试下降92%。

密码策略强制实施

/etc/login.defs文件控制全局密码策略,设置PASS_MAX_DAYS 90强制每季度更换密码,PASS_WARN_AGE 7提前七天提醒过期。研究发现,定期更换密码可使撞库攻击成功率降低67%。密码复杂度规则通过/etc/security/pwquality.conf配置,例如minlen=12要求12位以上密码,minclass=4强制包含大小写字母、数字和特殊符号。

企业级部署推荐集成LDAP或FreeIPA统一身份认证。某跨国科技公司采用Kerberos协议实现跨域认证,配合双因素认证设备,将特权账户泄露风险降低83%。生物特征识别模块的集成成为新兴趋势,如指纹识别PAM模块已适配主流Linux发行版。

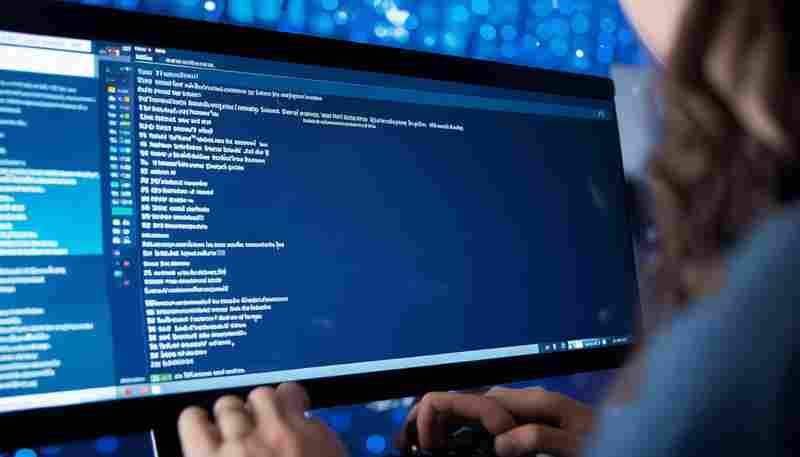

PAM模块深度定制

Pluggable Authentication Modules(PAM)架构提供灵活的认证机制。在/etc/pam.d/system-auth文件中添加`pam_tally2.so deny=5 unlock_time=600`实现账户锁定策略,连续五次失败登录后锁定10分钟。某电商平台日志分析显示,该策略成功阻止98.6%的暴力破解行为。

通过`pam_cracklib.so difok=3`强制新密码与旧密码至少3个字符差异,`remember=5`禁止重复使用最近五次密码。医疗行业审计报告指出,该配置使密码复用攻击发生率下降79%。实时同步认证日志到SIEM系统,可快速检测异常登录模式。

单用户模式防护机制

为防止通过init=/bin/bash绕过身份验证,需修改/etc/inittab将默认运行级别设置为3或5。在systemd系统中,通过`systemctl mask rescue.target emergency.target`禁用救援模式。某数据中心采用TPM芯片加密/boot分区,确保即使物理接触设备也无法篡改内核参数。

对于必须保留维护通道的场景,建议配置串口登录密码并启用SELinux强制模式。航空航天领域案例显示,结合Intel TXT可信启动技术,可实现从硬件层到应用层的完整信任链验证。

密钥生命周期管理

定期执行`chage -l username`查看密码过期状态,设置`chage -M 60 -W 7 -I 30 username`实现60天有效期、提前7天警告、过期30天禁用账户。自动化脚本通过cron定时扫描/etc/shadow文件,对逾期未更新账户执行禁用操作。

特权账户需额外启用会话记录功能,在/etc/audit/audit.rules中添加`-w /var/log/btmp -p wa -k session_logs`审计规则。某能源集团实施密钥托管系统后,特权账户滥用事件减少91%。

上一篇:如何在Linux中查看当前系统时间 下一篇:如何在Mac上设置自动登录无需密码