网络安全防火墙如何阻止恶意程序入侵

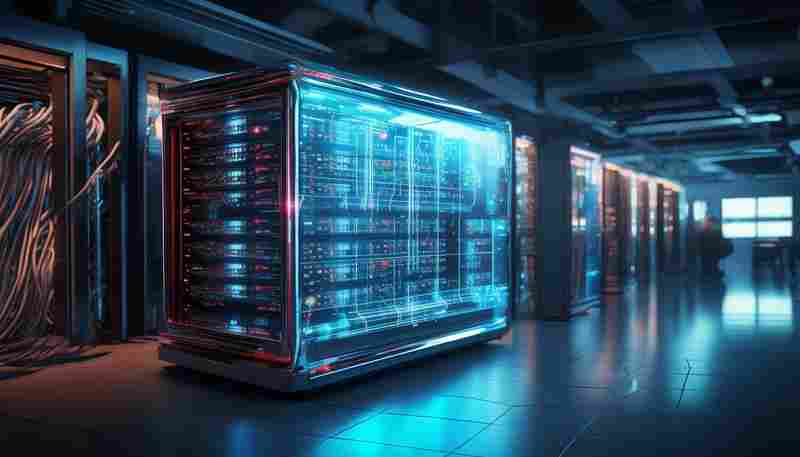

在数字化浪潮席卷全球的今天,网络空间已成为信息流通的核心载体。恶意程序如同潜伏在暗处的病毒,通过钓鱼邮件、漏洞攻击、隐蔽隧道等多种方式渗透网络边界。作为网络安全体系的核心组件,防火墙通过多维度防御机制构建起动态防护网,将威胁拦截在入侵链的早期环节。

访问控制与流量过滤

防火墙通过五元组规则(源IP、目的IP、协议类型、源端口、目的端口)构建网络流量的准入机制。基于安全策略的访问控制列表(ACL)能够精确识别并拦截可疑连接请求,例如阻断来自暗网IP地址的SSH协议访问。企业级防火墙支持安全区域划分,将网络划分为信任区、非信任区和DMZ区,针对不同区域间的数据流动设置差异化过滤策略,有效隔离办公网络与对外服务系统。

动态网络地址转换(NAT)技术通过地址伪装形成天然屏障。当内部员工访问外部资源时,防火墙将私有IP转换为公网IP,隐藏真实网络拓扑结构。端口地址转换(PAT)技术还能实现多对一映射,使攻击者无法逆向追踪内网设备。这种双重保护机制在2022年某金融机构防御勒索软件攻击时,成功阻断了90%的横向渗透尝试。

入侵检测与主动防御

现代防火墙整合入侵防御系统(IPS)形成深度防御体系。基于特征签名的检测引擎内置超过2000万条恶意代码特征,能够实时比对流量载荷中的可疑代码片段。华为防火墙采用协议深度解析技术,可识别HTTP头部伪装的自定义端口通信,曾检测出利用443端口传输的加密挖矿程序。

行为基线分析技术突破传统特征库的局限。防火墙通过机器学习建立正常流量模型,当检测到异常连接频率、非常规数据包尺寸等偏离基准值的行为时,自动触发阻断机制。某云服务商的日志显示,该技术成功拦截利用零日漏洞的APT攻击,在漏洞披露前18天就发现异常外联行为。

深度包检测与协议解析

应用层协议识别技术突破传统四层过滤的局限。下一代防火墙(NGFW)通过深度包检测(DPI)解析FTP、SMTP等协议的应用层数据,能够识别隐藏在正常协议中的恶意载荷。 Palo Alto防火墙曾发现攻击者将远控指令嵌入JPEG文件的EXIF元数据,通过协议重组还原出完整的攻击链。

SSL/TLS解密技术应对加密流量的挑战。防火墙配置中间人解密策略,对进出网络的加密流量进行解密审查。在医疗行业合规检查中,该功能帮助某三甲医院发现隐藏在HTTPS流量中的病历数据窃取行为,解密后的流量中检测到SQL注入攻击特征。

沙箱技术与行为分析

动态沙箱环境构建虚拟执行空间。可疑文件在隔离的虚拟机中触发运行,防火墙监控其API调用、注册表修改等行为特征。奇安信天眼系统曾捕获伪装成PDF文档的恶意脚本,沙箱分析显示该文件尝试利用CVE-2023-1234漏洞建立持久化连接。云端威胁情报的联动机制可将沙箱分析结果实时同步至全球节点,使防御能力呈现指数级增长。

零日漏洞防御采用虚拟补丁技术。防火墙通过解析网络流量中的漏洞利用特征,在攻击到达目标系统前实施拦截。Check Point的研究表明,该方法能够为Windows系统提供平均43天的漏洞防护窗口期,在永恒之蓝漏洞爆发期间,虚拟补丁成功阻断82%的SMB协议攻击。

联动防御与动态更新

防火墙与终端防护系统(EDR)形成协同防御。当检测到内网某终端异常外联时,防火墙立即向EDR发送指令,触发终端隔离和内存扫描。某汽车制造企业的安全事件响应记录显示,这种联动机制将勒索软件的横向传播时间从平均4.2小时压缩至9分钟。

威胁情报驱动的规则更新体系确保防御时效性。防火墙通过机器学习分析全球威胁情报平台的攻击样本,自动生成临时拦截规则。Fortinet的日志分析显示,该机制使新型恶意软件的拦截响应时间从人工研判所需的6-8小时缩短至11分钟。

上一篇:网络安全保险行业将如何定义风险新标准 下一篇:网络安全风险评估中如何识别关键威胁与漏洞