不同品牌路由器如何设置MAC地址过滤

在无线网络安全管理中,MAC地址过滤是一项基础且重要的防护手段。通过绑定设备的唯一硬件标识,可精准控制网络接入权限,有效防止未经授权的设备蹭网。不同品牌路由器的设置逻辑存在差异,但核心原理相通。本文将以主流品牌为例,系统解析MAC地址过滤的实现路径及注意事项。

主流品牌设置路径解析

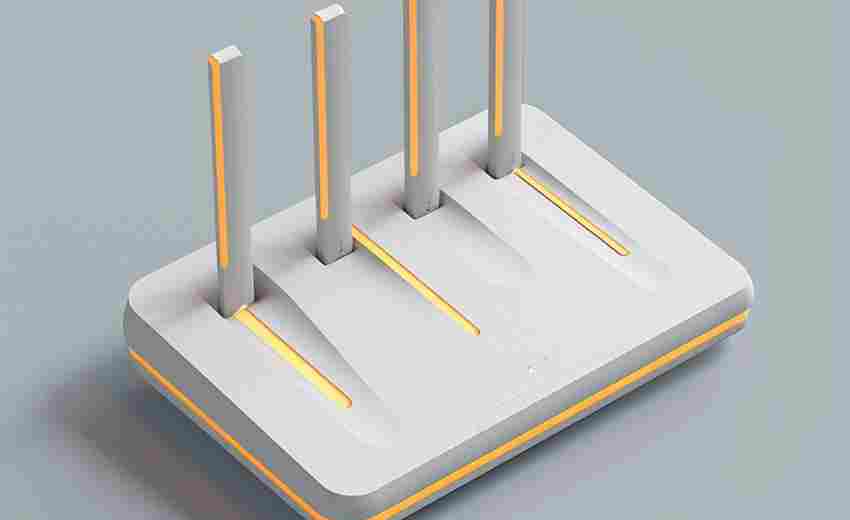

TP-LINK系列的设置流程分为传统界面与云平台两种模式。传统界面用户需登录192.168.1.1后台,通过「无线设置」-「无线MAC地址过滤」模块操作,启用过滤后需分别添加允许或禁止的MAC地址条目。云路由器用户则需进入「设备管理」界面直接禁用可疑设备,该模式仅支持黑名单机制,无法设置白名单。

华为路由器在管理界面中整合了多重安全功能。进入「更多功能」-「安全设置」后,MAC过滤模块提供两种规则模式:允许列表模式仅限录入设备连接,拒绝模式则排除特定设备。值得注意的是,华为设备需在「DHCP客户端列表」中预先获取合法设备的物理地址。

D-Link设备的操作界面相对复杂,需在「高级」-「访问控制」中创建过滤组。其特色在于支持时段控制功能,可设置特定时间段内激活MAC过滤规则,例如工作日9:00-18:00禁止某设备联网,该功能对企业网络管理具有实用价值。

黑白名单机制对比

白名单模式通过「仅允许列表设备接入」实现最高安全等级,适用于家庭及敏感办公场景。设置时需预先收集所有合法设备的MAC地址,通过路由器管理界面逐一录入。TP-LINK传统界面允许添加多达50个白名单条目,而部分企业级设备支持批量导入功能。

黑名单机制则侧重排除已知风险设备,适合公共场所的临时网络管理。在飞鱼星等商用路由器中,该模式可与流量监控联动,当检测到异常设备高频访问时自动加入黑名单。需注意部分低端路由器仅支持单一模式选择,无法同时启用黑白名单,选购时需关注产品说明。

双频段独立配置要点

双频路由器需分别设置2.4GHz与5GHz频段的过滤规则。实际操作中发现,腾达等品牌存在配置同步漏洞:在5GHz频段添加白名单后,2.4GHz频段仍保持开放状态。建议完成设置后使用不同频段设备测试连接状态,确保规则生效。

多频段设备管理可结合SSID隐藏功能增强防护。将智能家居设备固定在2.4GHz频段并设置白名单,手机电脑等移动终端使用5GHz频段,通过频段隔离降低破解风险。华硕路由器的「智能连接」功能可自动分配频段,但会干扰MAC过滤规则,建议关闭该功能后手动配置。

安全与效率平衡策略

过度依赖MAC过滤可能产生管理盲区。研究表明,黑客通过Airodump-ng等工具嗅探合法设备的MAC地址后,可实施地址克隆突破过滤。因此需结合WPA3加密、客户端隔离等多重防护,华为AX3 Pro等中高端设备已集成动态MAC地址验证功能,可周期性核验设备真实性。

企业级网络建议采用「MAC+IP+端口」绑定策略。H3C、锐捷等厂商的路由器支持三层过滤机制,当检测到MAC与IP不匹配时自动阻断连接。该方案虽增加配置复杂度,但能有效防御ARP欺骗等中间人攻击。

规则维护与更新建议

定期审查连接设备列表是维持过滤有效性的关键。TP-LINK企业版路由器提供「未知设备告警」功能,当陌生MAC地址尝试接入时自动发送邮件提醒。家庭用户可通过「无线终端数量统计」功能,对比历史数据发现异常连接。

固件更新往往包含安全策略优化。D-Link在2024年9月的固件升级中,新增「MAC地址随机化识别」功能,可穿透移动设备的虚拟MAC机制,精准识别真实硬件地址。建议开启路由器的自动更新功能,并及时验证过滤规则在升级后的有效性。

通过上述多维度的配置与管理,MAC地址过滤才能真正发挥网络安全闸门的作用。随着IPv6协议的普及,未来可能出现基于硬件指纹的增强型过滤方案,但现阶段合理运用现有技术仍是构筑安全防线的务实选择。

上一篇:不同品牌设备恢复出厂设置路径有何区别 下一篇:不同国家在木材贸易中立方米与板英尺的换算差异如何