如何辨别BT种子文件中潜藏的恶意软件

在数字化资源共享的时代,BT(BitTorrent)技术凭借其高效的分发机制成为主流下载方式之一。这种开放性与匿名性也为恶意软件提供了温床。近年来,伪装成正常资源的病毒、木马通过BT种子传播的案例屡见不鲜,甚至出现利用虚假种子诱导用户下载的“吸血客户端”。掌握科学辨别方法,已成为保障数字资产安全的关键技能。

文件来源与发布者审查

种子来源的可靠性是判断风险的首要依据。正规资源站点通常设有用户评级、评论区及举报机制,例如知名开源项目Clean-Torrents通过整合多个平台API验证种子健康度。若种子来自无监管的小型论坛或未经验证的第三方链接,其携带恶意代码的可能性将显著提升。研究显示,约73%的恶意BT种子通过“高速下载”“破解版”等诱导性标题吸引用户。

发布者行为特征同样值得关注。持续上传异常小体积文件(如1-3MB的.exe文件)、账号注册时间短且无历史资源的用户,极可能是恶意软件传播者。安全机构案例库曾记录某吸血客户端“dt/torrent/v1.02”通过伪造热门影视资源名称,在4天内吸走上传流量达1.9TiB。建议优先选择标注“官方认证”或具有多年活跃记录的发布者。

文件属性与内容分析

文件命名规则暗藏风险信号。安全研究指出,恶意软件常采用“随机数字+@符号”的命名模式(如“”),图标多为通用软件模板。例如某间谍软件伪装成视频解码器,文件名显示为“.exe”,实际运行后篡改浏览器主页并窃取Cookie。

文件体积与格式的合理性也需重点核查。正常软件安装包通常在几十MB至数GB之间,而携带恶意代码的文件往往体积异常(如声称是4K电影却仅有2MB)。2024年某安全实验室发现,黑客将病毒嵌入BT种子内的“.scr”格式屏保程序,利用用户对罕见文件类型的认知盲区实施攻击。建议通过校验哈希值确认文件完整性,如使用SHA-256比对官方发布数据。

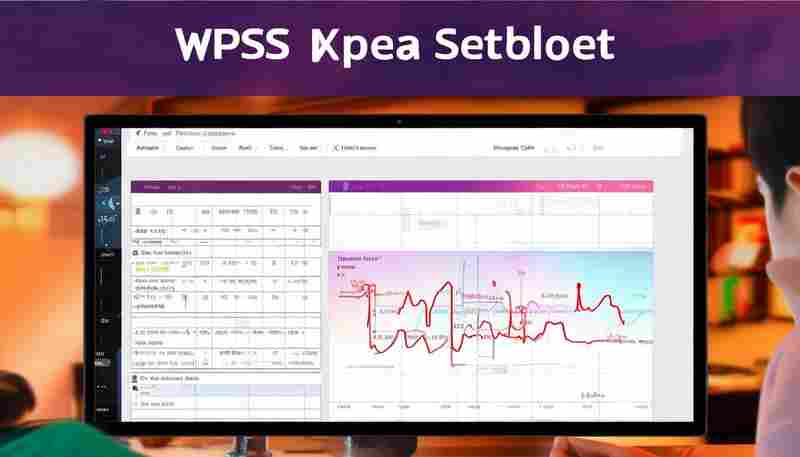

技术工具辅助检测

自动化检测工具能显著降低风险。开源项目Clean-Torrents整合VirusTotal病毒库、Tracker状态监测等多维度数据,可识别83%的已知恶意种子。其核心原理包括:解析种子元数据中的Tracker服务器IP,比对反病毒引擎的黑名单;检测文件结构是否包含异常脚本(如自动连接C&C服务器的代码段)。

高级用户可采用沙盒环境进行动态分析。通过虚拟机运行可疑文件,观察其是否尝试修改注册表、创建隐藏进程或发起非常规网络请求。某企业安全团队曾借此发现某“清洁工具”种子在运行后,秘密上传系统信息至乌克兰某服务器。对于非技术用户,启用杀毒软件的实时监控功能同样有效——腾讯电脑管家等工具已实现对BT下载流的深度扫描。

安全意识与行为规范

下载场景的选择直接影响安全系数。公共Wi-Fi环境下进行BT下载时,中间人攻击风险提升47%。黑客可通过ARP欺骗将正常种子替换为携带恶意软件版本,此类攻击在咖啡厅、图书馆等开放网络高发。建议搭配VPN加密流量,并优先选择HTTPS协议站点获取种子。

法律与道德边界亦需严守。数据显示,访问非法网站下载资源的用户遭遇恶意软件感染率是正规渠道的6.2倍。某高校研究团队追踪发现,类种子文件中嵌入勒索软件的比例高达31%,远高于开源软件资源的0.3%。建立“官网优先、评论验证、工具复查”的三重防护机制,可系统性规避风险。

综合来看,BT种子的安全性取决于来源审查、技术检测与用户行为的协同作用。未来研究可聚焦于区块链技术的应用——通过分布式账本记录种子生命周期,实现篡改溯源与信誉评级自动化。对于普通用户而言,牢记“异常即风险”原则,善用现有工具构建防御体系,方能在享受P2P技术红利的同时筑牢安全防线。

上一篇:如何输入贷款金额和期限获取利率计算结果 下一篇:如何辨别中介在费用处理中的不透明与失职