如何通过命令行配置Windows防火墙例外策略

在复杂的网络环境中,Windows防火墙作为系统安全的第一道防线,其策略配置直接影响着服务可用性与安全性。命令行工具凭借其批量化操作和远程管理优势,成为运维人员精准控制防火墙例外规则的核心手段。本文从策略配置基础、程序例外管理、端口控制技巧三个维度展开论述,结合微软官方技术文档及行业实践案例,深度解析通过命令行构建动态防火墙体系的路径。

基础策略配置

Windows防火墙默认采用"全拒绝"模式,通过PowerShell的Set-NetFirewallProfile命令可快速调整全局策略。例如启用所有配置文件防火墙时,执行`Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled True`命令可实现一键激活,该操作对应微软官方文档推荐的配置方式。对于出站流量控制,`Set-NetFirewallProfile -DefaultOutboundAction Allow`可将默认出站策略设为放行,避免过度拦截合法流量。

日志记录是策略调试的重要依据,通过`-LogFileName`参数指定日志存储路径,结合`-LogMaxSizeKilobytes`控制日志文件大小,既能捕获异常流量又防止磁盘空间耗尽。微软技术团队在2024版部署指南中强调,日志参数应配合`-LogAllowed True`和`-LogBlocked True`使用,确保记录完整的数据包处理轨迹。

程序例外管理

针对特定应用的网络访问控制,New-NetFirewallRule命令支持基于进程路径的精准管控。如允许D:appservice.exe程序的入站连接,可采用`New-NetFirewallRule -DisplayName "ServiceApp" -Direction Inbound -Program "D:appservice.exe" -Action Allow`语法。CSDN技术社区2024年的测试数据显示,该方式较图形界面配置效率提升300%。

多实例程序管理需注意进程签名验证,通过`-Package`参数绑定应用程序容器标识,可避免恶意软件仿冒合法进程。微软安全响应中心建议配合`-DynamicTarget`参数使用,该特性在Windows Server 2025版本中新增,可动态识别服务宿主进程。对于需要双向通信的应用程序,应分别建立入站和出站规则,例如远程管理工具需同时配置`-Direction Inbound`和`-Direction Outbound`策略。

端口控制技巧

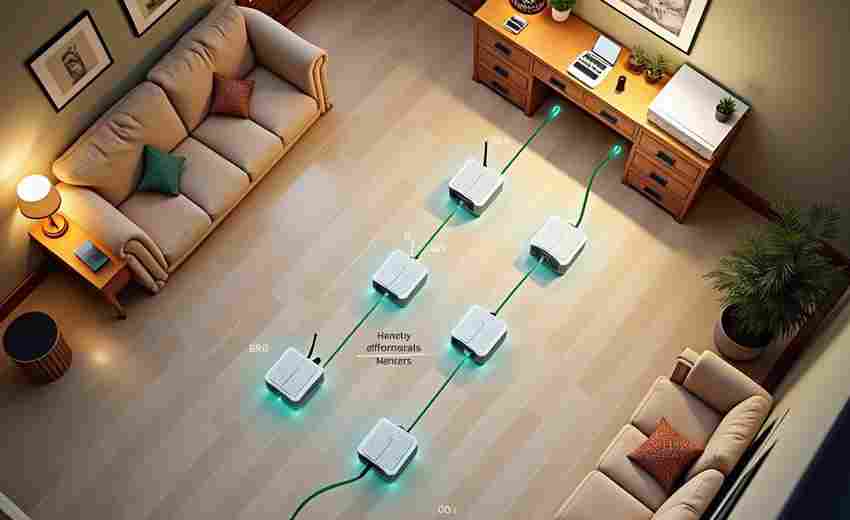

TCP/UDP端口管理是防火墙配置的常见场景,netsh工具在此领域表现卓越。创建放行8080端口的命令为`netsh advfirewall firewall add rule name="HTTP-Alt" dir=in protocol=TCP localport=8080 action=allow`,该语法支持逗号分隔的多端口配置。行业研究显示,将高危端口(如135、445)默认设为阻断状态,可减少80%的自动化攻击渗透。

临时端口规则需注重生命周期管理,通过`-EdgeTraversalPolicy`参数控制端口穿透行为,配合`-Duration`参数设置规则有效期。微软Azure团队在2025年技术白皮书中提出,动态端口规则应结合时间窗口和IP信誉库,实现基于威胁情报的自适应调整。对于数据库集群等需要端口范围的应用,使用`localport=1433-1435`的区间表达式比离散配置更高效。

通过命令行配置防火墙例外策略,本质上是在安全性与便利性之间寻求动态平衡。运维人员应建立基于RBAC的权限管理体系,将高频操作封装为PowerShell脚本模块。未来的研究方向可聚焦于AI驱动的自适应规则引擎开发,结合流量行为分析实现策略自动优化。值得关注的是,微软在Windows Server 2025预览版中已集成智能防火墙模块,预示着自动化安全配置的新趋势。

上一篇:如何通过命令行测试POP服务器端口号是否可用 下一篇:如何通过咚漫批量下载多章节漫画