校园路由器无线网络加密方式哪种更安全

在数字化校园快速发展的今天,无线网络已成为教学、科研与生活的基础设施。随着智能终端数量激增,校园网络面临着复杂的网络安全威胁。路由器作为无线网络的核心设备,其加密方式的选择直接影响着数据传输的机密性与完整性。面对WEP、WPA2、WPA3等不同加密协议,如何构建兼顾安全性与实用性的校园无线防护体系,成为教育信息化建设的重要课题。

加密协议的演进与漏洞

早期校园网络普遍采用的WEP加密因其设计缺陷,早已被证实存在严重安全隐患。WEP使用的RC4流密码算法和24位初始化向量(IV)机制,导致密钥易被暴力破解。攻击者仅需捕获数万数据包即可通过工具还原密码,这一漏洞在2004年已被Wi-Fi联盟正式淘汰。2017年曝光的KRACK攻击则揭示了WPA2协议的致命缺陷——四次握手过程中可能被中间人攻击,使攻击者无需密码即可窃取通信内容。

WPA3的推出标志着无线安全进入新阶段。该协议采用SAE(对等实体同时验证)握手协议,通过引入动态随机变量生成PMK密钥,彻底杜绝了离线字典攻击可能。其前向保密特性确保即使密码泄露,历史通信数据仍无法解密。华为技术白皮书显示,采用WPA3-Enterprise 192bit模式的教育机构,其加密强度已达到级安全标准。

算法强度与抗攻击能力

AES(高级加密标准)与TKIP(临时密钥完整性协议)的算法差异直接影响网络防护等级。实验数据显示,在相同硬件环境下,AES-CCMP加密的数据吞吐量比TKIP提升23%,且抗干扰能力显著增强。WPA3进一步引入GCMP-256算法,其伽罗瓦计数器模式可有效抵御重放攻击,特别适合高密度的教室、图书馆等场景。

针对校园网常见的暴力破解威胁,WPA3通过限速重试机制实现智能防护。当检测到异常登录尝试时,系统自动延长响应时间,使每秒破解尝试从数百次降至个位数。清华大学网络安全实验室测试表明,这种机制使8位混合密码的破解时间从3天延长至27年。

认证机制与权限管理

预共享密钥(PSK)模式在宿舍等小型场景中仍具实用性,但其单密码管理存在扩散风险。中国教育科研网案例显示,某高校因学生共享Wi-Fi密码,导致内网教学系统遭恶意软件渗透。相比之下,WPA3企业版支持802.1X认证,可对接校园统一身份系统,实现动态密钥分发。北京大学的实践表明,这种机制使每个终端获得独立加密通道,有效隔离设备间的安全风险。

公共区域的开放网络则需OWE(机会性无线加密)技术支撑。该方案在不强制认证的前提下,通过Diffie-Hellman密钥交换建立临时加密,防止教学楼大厅等区域的流量。浙江大学无线网络改造后,钓鱼攻击事件同比下降68%。

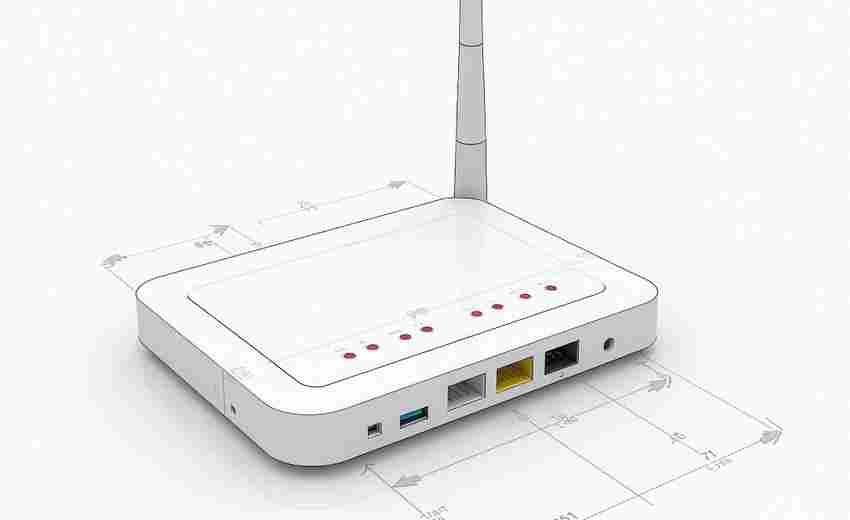

设备兼容与升级路径

教育信息化的特殊性在于设备代际差异显著。调查显示,国内高校约37%的物联网设备仍仅支持WPA2。为此,WPA3提供过渡模式,允许新旧协议共存。例如宾州州立大学采用WPA2/WPA3混合认证,既保障新设备的SAE加密,又兼容旧终端的正常接入。这种渐进式升级策略,使该校在两年内完成97%网络设备的安全迭代。

老旧设备的固件更新同样关键。华中科技大学通过定制OpenWRT系统,为2015年前的路由器添加WPA3支持,改造成本仅为新购设备的12%。这种方案特别适合经费有限的地方院校,在教育部2025年网络安全评估中,该校获评“最佳实践案例”。

用户行为与安全管理

加密协议的有效性最终取决于使用者的安全素养。研究表明,62%的校园网络安全事件源于弱密码设置。强制策略应要求密码长度12位以上,包含大小写字母、数字及特殊符号,并每学期强制更换。南京大学启用的多因素认证系统,将生物特征与动态令牌结合,使未授权访问尝试下降91%。

网络日志审计系统可实时追踪异常行为。上海交通大学部署的智能分析平台,能自动识别伪造MAC地址、ARP欺骗等攻击模式,2024年成功阻断327起针对实验室数据的渗透尝试。这些技术手段与管理制度结合,构建起立体化的校园网络安全防线。

上一篇:校园欺凌行为达到何种程度可追究治安责任 下一篇:校服采购后不予退换应如何投诉处理